Ghid Complet de Siguranță Cibernetică pentru Toate Vârstele

Protejarea Vieții Digitale în 2024-2025

I. Introducere: De Ce Siguranța Cibernetică Este Pentru Toată Lumea

În era digitală actuală, viața cotidiană este profund interconectată cu mediul online, de la gestionarea finanțelor și cumpărături, la interacțiuni sociale și educație. Această integrare extinsă aduce beneficii considerabile, dar și un set complex de riscuri. Un ghid de securitate cibernetică, conceput pentru a fi accesibil tuturor, este esențial pentru a demistifica aceste concepte și a oferi sfaturi practice, indiferent de vârstă sau nivelul de cunoștințe tehnice.

Peisajul amenințărilor cibernetice a evoluat semnificativ, depășind sfera exclusivă a corporațiilor sau a experților IT. Atacurile de tip ransomware, care blochează accesul la date, și campaniile de phishing, menite să fure informații, vizează acum direct indivizii. Mai mult, apariția tehnologiilor avansate precum deepfake-urile și clonarea vocală permite infractorilor să creeze înșelătorii extrem de convingătoare, direcționate către persoane fizice. Dispozitivele mobile, de la smartphone-uri la camere web inteligente, sunt, de asemenea, ținte frecvente pentru malware. Aceste evoluții arată că fiecare persoană cu o prezență digitală este o țintă potențială.

Această transformare a amenințărilor subliniază o schimbare fundamentală în abordarea securității. Modelul tradițional de "castel și șanț", unde o barieră externă proteja o rețea internă de încredere, este acum depășit, deoarece granițele dintre mediul "sigur" și cel "nesigur" s-au estompat. Prin urmare, protejarea în mediul online nu mai este o preocupare tehnică de nișă, ci o abilitate de viață fundamentală, la fel de importantă ca alfabetizarea financiară sau cunoștințele de bază în sănătate. Această realitate mută o parte semnificativă a responsabilității pentru securitate de la departamentele IT specializate către fiecare individ, evidențiind necesitatea unei educații cibernetice accesibile și ușor de înțeles pentru toți, pentru a naviga în siguranță în mediul digital.

Importanța Protecției Online la Orice Vârstă

Amenințările cibernetice evoluează constant, devenind tot mai sofisticate și personalizate. Acest ghid va aborda atât amenințările curente (2024-2025), cât și strategiile practice de apărare, pentru a asigura pregătirea pentru provocările viitorului digital.

Ritmul accelerat al evoluției amenințărilor este propulsat semnificativ de inteligența artificială (AI). Numeroase rapoarte indică un rol crescând al AI în atacurile cibernetice. De exemplu, AI face atacurile de tip phishing mai personalizate și mai greu de detectat, permițând infractorilor să creeze campanii la scară largă, cu o sofisticare lingvistică superioară și mai puține erori gramaticale, ceea ce le permite să ocolească mai ușor mecanismele tradiționale de detectare. În plus, AI contribuie la crearea de deepfake-uri și clonări vocale extrem de convingătoare, utilizate în diverse escrocherii, și chiar la proliferarea de noi tipuri de malware. Aceasta nu este doar o ușoară creștere a sofisticării, ci o transformare fundamentală a modului în care atacurile sunt create și scalate, estompând linia dintre comunicarea autentică și cea înșelătoare.

Această realitate implică faptul că apărările tradiționale, bazate pe "semnături" sau pe programe statice de conștientizare a securității, devin insuficiente. Accentul trebuie să se mute pe dezvoltarea gândirii critice, pe verificarea în timp real și pe adoptarea unor măsuri de securitate adaptative. Capacitatea AI de a genera falsuri convingătoare impune ca indivizii să învețe cum să gândească critic despre interacțiunile digitale, nu doar să memoreze o listă de amenințări specifice. Aceasta este o adaptare necesară pentru a menține siguranța într-un mediu digital în continuă schimbare.

II. Înțelegerea Amenințărilor Cibernetice Actuale (2024-2025)

Ransomware: Blocarea Costisitoare a Datelor

Ransomware-ul este un tip de software malițios care, odată instalat pe un sistem, blochează accesul la fișierele sau întregul sistem, criptându-le. Infractorii cer apoi o recompensă, de obicei în criptomonede, pentru a le debloca. Acest tip de atac a vizat o gamă largă de entități, de la indivizi la companii, organizații medicale și guvernamentale, cauzând perturbări extinse, pierderi financiare semnificative și breșe de date.

Impactul financiar al atacurilor ransomware este alarmant. Costul mediu de recuperare după un atac malware, care include adesea ransomware, a atins 2,73 milioane de dolari în 2024. Daunele globale cauzate de ransomware au depășit 30 de miliarde de dolari în 2023. Mai specific, costul mediu al unui atac ransomware în 2024 a fost de 5,13 milioane de dolari, cu proiecții de creștere între 5,5 milioane și 6 milioane de dolari pentru 2025. Cererile de răscumpărare sunt, de asemenea, în creștere, 63% dintre ele depășind 1 milion de dolari și 30% depășind 5 milioane de dolari. Cererea medie de răscumpărare în 2024 a fost de 5,2 milioane de dolari. Frecvența acestor atacuri este deosebit de îngrijorătoare, un atac ransomware lovind o afacere la fiecare 11 secunde, în medie.

Un aspect critic al evoluției ransomware-ului este trecerea la tacticile de extorcare dublă și triplă. Atacatorii nu se mai limitează doar la criptarea sistemelor; ei exfiltrează (fură) și date sensibile, amenințând cu publicarea acestora pe dark web, cu vânzarea lor, sau chiar cu vizarea clienților și partenerilor entității compromise dacă răscumpărarea nu este plătită. Extorcarea dublă a fost utilizată în 62% din breșele de date motivate financiar în 2024, iar extorcarea triplă a devenit o practică mai comună, fiind prezentă în 27% din atacuri în 2023. Această schimbare indică o profesionalizare a atacatorilor, care monetizează acum datele în sine, nu doar accesul la acestea. Chiar și acțiunile de aplicare a legii, cum ar fi eliberarea de către FBI a 7.000 de chei de decriptare LockBit în 2024, au făcut criptarea mai puțin viabilă, împingând infractorii către scurgeri de date ca metodă principală de presiune. De asemenea, proliferarea "Ransomware-as-a-Service" (RaaS) și rolul inteligenței artificiale generative (GenAI) în reducerea barierei de intrare în infracționalitatea cibernetică contribuie la comoditizarea acestor atacuri, făcându-le accesibile unui spectru mai larg de infractori, inclusiv celor cu calificări mai reduse.

Pentru indivizi, această evoluție a modelului de afaceri al ransomware-ului înseamnă că riscul nu este doar pierderea accesului la fotografii sau documente personale; este potențialul ca datele personale sensibile – financiare, de sănătate, de identitate – să fie furate și apoi utilizate pentru fraude ulterioare sau vândute pe dark web. Astfel, accentul se mută de la simpla recuperare a datelor la protejarea confidențialității datelor și a identității. Exemple notabile includ atacul ransomware asupra Change Healthcare din 2024, care a expus date sensibile pentru 190 de milioane de persoane, și atacul CDK Global din 2024, a cărui cerere de răscumpărare a escaladat de la 10 milioane de dolari la peste 50 de milioane de dolari după un al doilea atac cibernetic în timpul eforturilor de recuperare.

Malware: Pericole Ascunse în Dispozitivele Tale

Malware-ul este un termen generic care acoperă o multitudine de tipuri de software malițios, concepute pentru a fi instalate pe diverse dispozitive cu intenția de a dăuna, extorca sau speria utilizatorii sau organizațiile. Aceste programe periculoase pot ajunge pe dispozitive prin diverse vectori, inclusiv e-mailuri de phishing, reclame online înșelătoare (malvertising), aplicații mobile false sau prin exploatarea vulnerabilităților cunoscute în software-ul existent.

Peisajul malware-ului este vast și în continuă expansiune. Până în 2024, existau peste 1,2 miliarde de mostre distincte de malware, iar în 2023, au fost identificate peste 100 de milioane de noi tulpini. Malware-ul a fost un factor determinant în 40% din breșele de date în 2023, marcând o creștere de 30% față de anul precedent. Printre tipurile comune se numără:

● Trojanii: Inspirate de calul troian din mitologia greacă, aceste programe se deghizează în software legitim pentru a obține acces la rețele. Ei reprezintă aproximativ 58% din toate atacurile malware, cu troieni bancari (care fură credențiale) și troieni de acces la distanță (RAT) fiind printre cele mai răspândite forme.

● Adware și Malvertising: Ambele sunt deosebit de comune pe platformele mobile, în special pe Android. Malvertising-ul, care utilizează reclame online malițioase pentru a distribui malware, a înregistrat o creștere de 42% la sfârșitul anului 2023. Un exemplu din 2024 a fost utilizarea reclamelor false Google pentru a distribui malware-ul DeerStealer printr-o aplicație Google Authenticator frauduloasă.

● Backdoor-uri Web Shell: Acestea au ajuns să domine familiile de malware la începutul anului 2023, oferind infractorilor acces la servere web ca punct de intrare în rețele.

● Malware Mobil: Android este principala țintă pentru atacatorii de malware mobil, atrăgând între 95% și 98% din totalul malware-ului mobil. Amenințările la adresa iOS sunt, de asemenea, în creștere, în special atacurile de phishing și cele bazate pe profil. Troienii bancari mobili au înregistrat o creștere de 20%, compromițând aplicațiile bancare online și furând credențiale direct de pe smartphone-urile utilizatorilor. Aplicațiile false care imită mărci de încredere, inclusiv ChatGPT și instituții financiare majore, au contribuit semnificativ la creșterea infecțiilor atât pe platformele Android, cât și pe iOS.

● Atacuri Fără Fișiere (Fileless Attacks): Acestea sunt din ce în ce mai preferate de infractorii cibernetici datorită naturii lor invizibile. Ele operează în întregime în memoria sistemului, ocolind antivirusurile tradiționale bazate pe semnături, ceea ce le face extrem de dificil de detectat.

● Malware Generat de AI: Inteligența artificială alimentează proliferarea și sofisticarea malware-ului, contribuind la crearea de tulpini noi și mai evazive. Un exemplu recent este malware-ul HiatusRAT, care la sfârșitul anului 2024 scana și infecta activ camere web și DVR-uri vulnerabile, în special dispozitive de marcă chineză fără patch-uri de securitate recente sau cele ajunse la sfârșitul ciclului de viață.

Natura "invizibilă" și pervasivă a malware-ului modern, alimentată de AI și de dominanța mobilă, reprezintă o provocare majoră. Volumul mare de mostre noi de malware și ascensiunea malware-ului generat de AI indică o creștere exponențială a diversității amenințărilor. Trecerea către "atacuri fără fișiere" înseamnă că soluțiile antivirus tradiționale ar putea să le rateze, făcând detectarea mult mai dificilă. Accentul puternic pe Android și creșterea amenințărilor iOS evidențiază faptul că dispozitivele mobile nu mai sunt ținte secundare, ci vectori primari de atac, în special prin troieni bancari mobili și aplicații false. Malvertising-ul și aplicațiile false demonstrează modul în care atacatorii exploatează încrederea utilizatorilor în magazinele de aplicații și în publicitatea online.

Această realitate implică faptul că utilizatorii nu se pot baza exclusiv pe software-ul antivirus tradițional. Este imperativ să fie extrem de precauți cu privire la ceea ce descarcă, pe ce fac clic și ce instalează, în special pe dispozitivele mobile. Natura "invizibilă" a atacurilor fără fișiere înseamnă că monitorizarea comportamentală și o mentalitate de "zero încredere" devin și mai critice pentru indivizi. Este necesar să se sublinieze vigilența dincolo de simpla "rulare a unei scanări" periodice.

Phishing și Ingineria Socială: Arta Înșelăciunii Digitale

Ingineria socială, arta manipulării psihologice pentru a obține informații sau acces, este la baza majorității atacurilor cibernetice. Peste 90% din toate atacurile cibernetice își au rădăcina în tehnici de inginerie socială. Infractorii cibernetici exploatează încrederea, frica, urgența și curiozitatea umană pentru a-și atinge scopurile.

Tactici clasice de inginerie socială includ:

● Phishing: Aceasta implică trimiterea de comunicații frauduloase, adesea prin e-mail, dar și prin site-uri web false sau platforme de social media, pentru a convinge destinatarul să partajeze informații sensibile (cum ar fi date financiare sau credențiale de autentificare) sau să facă clic pe linkuri malițioase. Mesajele sunt adesea formulate pentru a crea un sentiment de urgență sau intrigă și par să provină de la expeditori legitimi, imitând adrese de e-mail sau mesaje care par normale la prima vedere.

● Spear Phishing: Spre deosebire de phishing-ul generic, spear phishing-ul este un atac țintit în care infractorii își personalizează mesajele pentru indivizi sau organizații specifice, bazându-se pe informații detaliate obținute prin cercetare. Un exemplu ar fi un infractor cibernetic care se dă drept CEO și trimite un e-mail unui ofițer financiar cu instrucțiuni urgente de a transfera fonduri, invocând un motiv fabricat.

● Vishing (Phishing Vocal): Această tehnică utilizează apeluri telefonice sau mesaje vocale pentru a înșela indivizi, adesea prin impersonarea unor entități de încredere, cum ar fi bănci, departamente de suport tehnic sau agenții guvernamentale. Tactici comune includ pretinderea unei activități suspecte într-un cont sau necesitatea unei acțiuni imediate pentru a evita penalități.

● Smishing (Phishing prin SMS): Smishing-ul implică mesaje text sau SMS care conțin întrebări insistente sau linkuri malițioase, menite să obțină informații sau să injecteze malware. Alertele înșelătoare despre probleme de cont, actualizări de livrare a coletelor sau premii sunt tactici tipice de smishing.

● Pretexting: În această tehnică, un atacator cibernetic creează un personaj și o poveste credibilă (de exemplu, un administrator IT, un reprezentant HR sau un furnizor de încredere) pentru a manipula oamenii să divulge informații sau să acorde acces neautorizat. Practici comune includ apeluri telefonice, e-mailuri sau solicitări în persoană pentru verificarea contului, detalii personale sau acces privilegiat.

● Baiting: Baiting-ul ademenește țintele cu oferte tentante, cadouri sau articole reduse pentru a manipula victimele să-și partajeze informațiile personale sau să injecteze malware în sistemele lor. Tactici comune includ actualizări false de software, oferte de călătorii sau premii gratuite prin e-mailuri, site-uri web, reclame sau corespondență directă. De asemenea, atacatorii pot folosi unități USB infectate sau coduri QR publice pentru a ademeni victimele.

● Chestionare și Sondaje: Acestea sunt adesea deghizate pentru a extrage informații personale. Deși par a fi o formă de divertisment inofensivă, atacatorii cibernetici pot folosi cu ușurință această tactică pentru a colecta date de naștere, adrese sau răspunsuri la întrebări de securitate.

● Impersonare: Similar cu pretexting-ul, impersonarea implică infractori care se prefac a fi angajați legitimi, contractori sau figuri de autoritate pentru a câștiga încredere și acces într-o organizație.

● Compromiterea E-mailului de Afaceri (BEC - Business Email Compromise): Atacurile BEC vizează organizațiile prin compromiterea sau falsificarea conturilor de e-mail legitime (de exemplu, utilizând adrese similare, cum ar fi "amazon.co" în loc de "amazon.com"). Aceste subtilități pot fi dificil de sesizat, mai ales când utilizatorii lucrează rapid. Atacatorii pot combina această metodă cu pretexting-ul sau impersonarea pentru a acționa ca un CEO sau un director financiar pentru a solicita informații sau transferuri de fonduri urgente. Conținutul generat de AI în încercările de BEC a fost de 14% în aprilie 2025.

Amenințări Avansate cu Inteligență Artificială: Deepfake și Clonarea Vocii

Inteligența artificială a amplificat semnificativ pericolul tacticilor de inginerie socială. Instrumentele AI pot genera acum e-mailuri care imită perfect tonul, stilul și branding-ul companiilor legitime. Aceasta permite infractorilor cibernetici să creeze campanii de phishing mult mai personalizate, țintite și evazive la scară largă. Un procent semnificativ de 82,6% din e-mailurile de phishing au utilizat AI în 2024. E-mailurile generate de AI prezintă un nivel mai ridicat de formalitate, mai puține erori gramaticale și o sofisticare lingvistică superioară în comparație cu cele scrise de oameni, ceea ce le face mai greu de detectat și mai profesionale pentru destinatari.

Poate cea mai alarmantă tendință este utilizarea tehnologiei deepfake, unde AI creează impersonări audio sau video extrem de convingătoare ale unor persoane reale. Clonarea vocală generată de AI poate recrea vocea unei persoane folosind doar câteva secunde de înregistrare audio. Această voce sintetică poate fi apoi utilizată pentru a impersona pe cineva în mod convingător, ducând adesea la manipulare emoțională sau escrocherii financiare. Pericolele posibile includ apeluri false de urgență către membrii familiei pentru bani, impersonarea vocilor de încredere pentru a obține informații sensibile, deteriorarea reputației prin mesaje vocale falsificate sau utilizarea în escrocherii de inginerie socială sau legate de răpiri.

Aceste tehnologii avansate deschid calea pentru:

● Tranzacții financiare frauduloase: Infractorii cibernetici pot impersona direct directori executivi în timpul apelurilor telefonice sau video (numite "vishing"), convingând angajații să transfere fonduri semnificative sau să divulge informații confidențiale.

● Dezinformare: Videoclipurile sau înregistrările audio deepfake pot răspândi informații false și defăimătoare despre indivizi sau organizații, dăunând încrederii publice.

● Atacuri de inginerie socială îmbunătățite: Actorii malițioși pot pătrunde în organizații, de exemplu, impersonând un Director Tehnic (CTO) pentru a convinge personalul să acorde acces la sisteme critice.

● Extorcare: Multe companii sunt vulnerabile la șantaj cu conținut incriminator fabricat de AI.

● Fraudă la angajare la distanță: Infractorii sau candidații necalificați pot folosi deepfake-uri pentru a oferi identităților sintetice o față și o voce convingătoare, chiar și pentru a susține interviuri.

Practicile digitale riscante care alimentează aceste amenințări includ postarea de videoclipuri vocale clare pe platforme publice (cum ar fi YouTube sau Reels), trimiterea de mesaje vocale pe aplicații nesecurizate sau participarea la tendințe online care înregistrează și partajează vocea.

Exemple concrete ale acestor escrocherii sunt din ce în ce mai comune: alerte bancare false primite prin text sau e-mail, escrocherii romantice deepfake în care infractorii construiesc relații folosind identități sintetice, și apeluri de la membri ai familiei impersonați care cer bani urgent, sunând atât de real încât victima nu ezită. Un caz de studiu relevant este cel al Riyei, o fată de 14 ani, a cărei voce a fost clonată pentru a-i înșela mama să transfere bani, demonstrând importanța de a nu partaja public date vocale și de a stabili un cuvânt de cod secret pentru urgențe.

Această trecere de la phishing-ul simplu la phishing-ul polimorfic bazat pe AI, deepfake-uri și clonarea vocală reprezintă o schimbare profundă. AI face escrocheriile "mai convingătoare și mai greu de detectat", permițând atacuri la o "scară fără precedent". Aceasta înseamnă că atacurile AI exploatează elementul uman prin a face înșelăciunea indistinguibilă de realitate. "Linia dintre comunicarea autentică și înșelăciune este din ce în ce mai estompată". Nu este vorba doar de vulnerabilități tehnice; este vorba de manipulare psihologică la scară largă.

Prin urmare, indivizii trebuie să adopte o abordare de "zero încredere" față de interacțiunile digitale, chiar și cu contacte aparent familiare. Aceasta înseamnă verificarea informațiilor prin canale alternative, de încredere (de exemplu, apelând înapoi pe un număr cunoscut, folosind un cuvânt de cod pre-stabilit) în loc să se bazeze pe autenticitatea percepută a mesajului digital în sine. Gândirea critică și verificarea devin principala apărare.

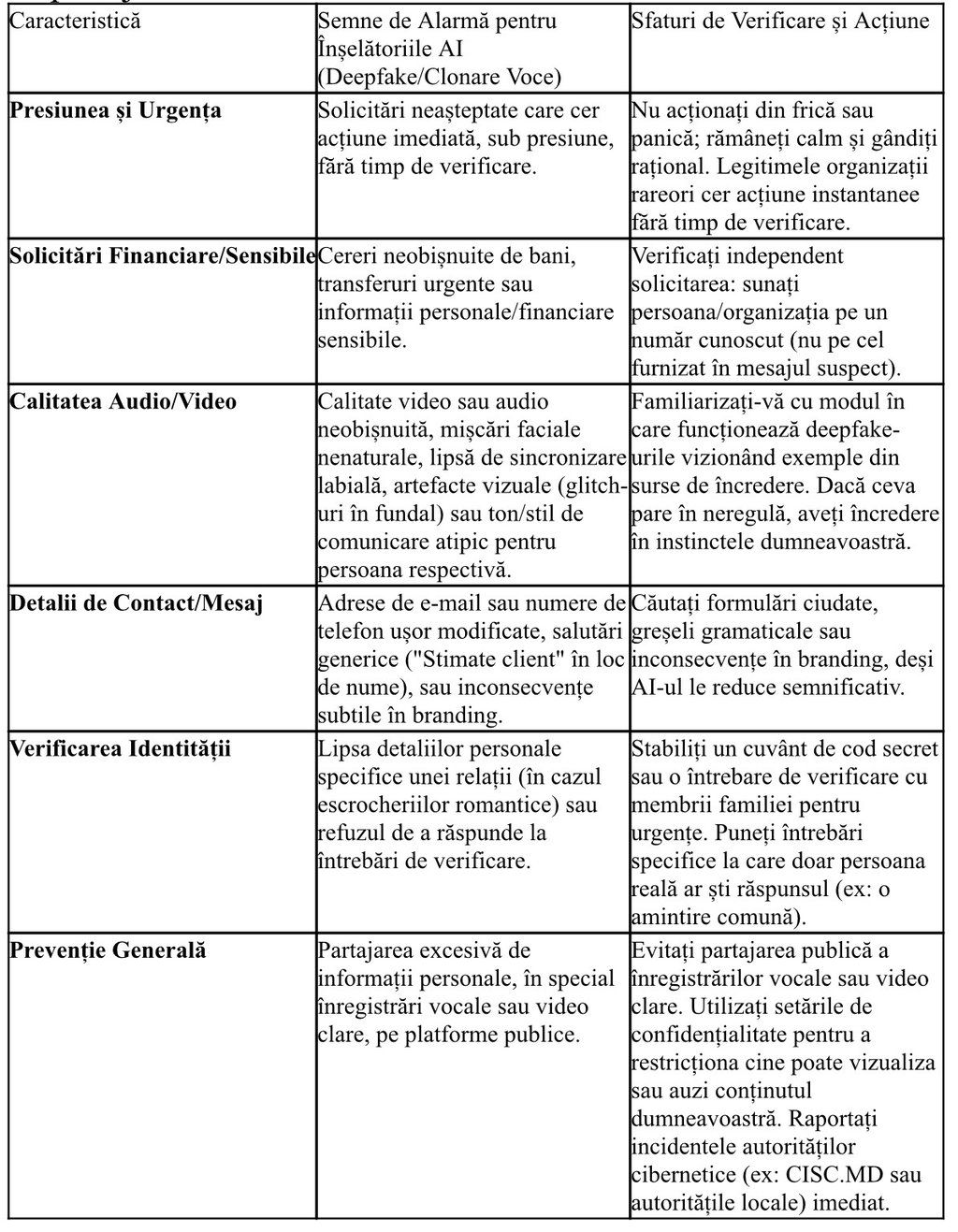

Tabelul de mai jos oferă semne de alarmă pentru înșelătoriile AI (deepfake/clonare voce) și sfaturi practice de verificare pentru a vă proteja.

Atacurile DDoS: Perturbarea Lumii Tale Online

Un atac de tip Distributed Denial of Service (DDoS) este o metodă malițioasă de hacking care utilizează multiple dispozitive compromise pentru a face un serviciu online indisponibil, prin întreruperea temporară, blocarea sau coruperea serviciilor serverului său gazdă. Aceste atacuri devin din ce în ce mai frecvente și sofisticate, reprezentând o amenințare crescândă pentru serviciile cloud și afacerile de toate dimensiunile.

Tendințele recente indică o creștere dramatică a atacurilor DDoS. În primul trimestru al anului 2025, Cloudflare a blocat 20,5 milioane de atacuri DDoS, ceea ce reprezintă o creștere de 358% față de anul precedent și de 198% față de trimestrul anterior. Acest număr aproape egalează totalul atacurilor blocate în întregul an 2024 (21,3 milioane). Atacurile DDoS la nivel de rețea au înregistrat o creștere de 509% de la an la an în T1 2025. De asemenea, au fost înregistrate peste 700 de atacuri DDoS hiper-volumetrice (depășind 1 Tbps sau 1 Bpps) zilnic în T1 2025. Cel mai mare atac DDoS înregistrat a atins 7,3 Tbps la mijlocul lunii mai 2025. Aceste atacuri sunt adesea legate de evenimente geopolitice, având un impact asupra infrastructurilor financiare europene. Actorii amenințării includ concurenți (în special în industria jocurilor de noroc), actori la nivel de stat, utilizatori sau angajați nemulțumiți și extorcatori. Aceste volume masive de trafic sunt realizate prin utilizarea unor botnet-uri mari, compuse din mii sau chiar milioane de dispozitive IoT compromise, servere și endpoint-uri nesecurizate.

Deși atacurile DDoS vizează în primul rând organizațiile, ele pot avea un impact indirect, dar semnificativ, asupra vieții digitale a indivizilor. Aceste atacuri pot perturba serviciile de care depind persoanele, cum ar fi serviciile bancare online, platformele de social media sau jocurile online. Incidente precum întreruperile extinse ale Microsoft 365 și Azure din 2024, cauzate de atacuri DDoS la scară largă, demonstrează că, chiar dacă un individ nu este direct vizat, serviciile esențiale pe care se bazează pot fi afectate. Această situație evidențiază o dependență crescândă de postura de securitate cibernetică a furnizorilor terți.

Prin urmare, este important ca indivizii să înțeleagă că experiența lor digitală este interdependentă. Deși nu pot preveni direct un atac DDoS la scară largă, ar trebui să fie conștienți de potențialul de întrerupere a serviciilor și să aibă planuri de urgență (de exemplu, metode alternative de plată, acces offline la informații critice). Această situație subliniază, de asemenea, importanța alegerii furnizorilor de servicii cu o securitate robustă.

Vulnerabilități: Punctele Slabe Exploitate

Vulnerabilitățile reprezintă puncte slabe în software, sisteme sau configurații care pot fi exploatate de către infractorii cibernetici pentru a obține acces neautorizat sau a provoca daune. Actorii amenințărilor vizează frecvent software-ul neactualizat, sistemele configurate incorect și slăbiciunile cunoscute (vulnerabilitățile) din tehnologiile utilizate pe scară largă.

Importanța actualizărilor software este crucială. Actualizările de sistem nu se referă doar la noi funcționalități, ci sunt un scut esențial împotriva amenințărilor de securitate cunoscute. Atunci când companiile de software descoperă breșe de securitate, ele lansează patch-uri pentru a le remedia. Frecvența atacurilor care exploatează vulnerabilitățile este în creștere, cu o creștere de 75% a vulnerabilităților exploatate activ în T1 2025 față de T1 2024. De la începutul anului 2024, a existat o creștere accentuată a tentativelor de atacuri asupra dispozitivelor edge, cu peste 84.000 de alerte înregistrate care vizau vulnerabilități specifice. Vulnerabilitățile din dispozitivele edge reprezintă o metodă extrem de eficientă pentru compromiterea rețelelor.

Această realitate evidențiază o lărgire a suprafeței de atac dincolo de dispozitivele tradiționale. Menționarea "dispozitivelor edge" și a "camerelor web și DVR-urilor" ca ținte, împreună cu dispozitivele IoT compromise pentru botnet-uri, indică faptul că suprafața de atac pentru indivizi se extinde dincolo de computere și smartphone-uri. Dispozitivele inteligente de acasă, dispozitivele purtabile și alte gadget-uri conectate devin puncte de intrare pentru atacatori.

Prin urmare, conștientizarea securității cibernetice trebuie să se extindă la toate dispozitivele conectate la internet din locuință. Indivizii trebuie să înțeleagă că fiecare dispozitiv "inteligent" reprezintă o potențială vulnerabilitate și necesită aceeași atenție la actualizări și configurații sigure ca și computerele tradiționale. Acest aspect este deosebit de relevant pentru "toate vârstele", deoarece copiii și seniorii pot achiziționa și utiliza diverse dispozitive IoT fără a înțelege riscurile inerente.

III. Principii Fundamentale ale Protecției Digitale

Mentalitatea "Niciodată Nu Ai Încredere, Întotdeauna Verifică" (Zero Trust pentru Indivizi)

Conceptul de "Zero Trust" este un cadru de securitate care impune o verificare riguroasă a identității pentru fiecare utilizator și dispozitiv care încearcă să acceseze resurse, indiferent dacă se află în interiorul sau în afara rețelei unei organizații. Filozofia de bază este "niciodată nu ai încredere, întotdeauna verifică". Acest model operează sub presupunerea că amenințările pot exista atât în interiorul, cât și în exteriorul rețelei.

Principiile fundamentale ale modelului Zero Trust, bazate pe NIST 800-207, includ:

● Verificarea Continuă: Nicio entitate – fie că este un utilizator, un dispozitiv sau o aplicație – nu este considerată de încredere în mod implicit. Verificarea trebuie aplicată continuu și dinamic pentru a asigura că accesul este acordat pe baza evaluărilor de risc în timp real.

● Limitarea Razei de Acțiune: În cazul unei breșe, minimizarea daunelor sau a "razei de acțiune" este crucială. Zero Trust limitează mișcarea atacatorilor în cadrul rețelei, oferind echipelor de securitate timp să răspundă și să conțină incidentul. Pentru indivizi, acest lucru se traduce prin segmentarea vieții digitale (de exemplu, utilizarea unei adrese de e-mail separate pentru informații sensibile față de cea pentru uz ocazional).

● Automatizarea Colectării Contextului și a Răspunsului:Deși mai relevant pentru organizații, acest principiu încurajează utilizarea instrumentelor de securitate care monitorizează și alertează automat activitățile suspecte.

Această abordare reprezintă o schimbare de paradigmă de la securitatea bazată pe perimetru la verificarea centrată pe identitate pentru indivizi. Modelul "castel și șanț" este depășit, mai ales odată cu creșterea muncii la distanță, a serviciilor cloud și a dispozitivelor mobile, care au eliminat perimetrul tradițional al rețelei. În schimb, accentul se mută pe verificarea cineaccesează ce și de ce, indiferent de locație. Pentru indivizi, aceasta se traduce dintr-un cadru tehnic într-o mentalitate comportamentală. Nu mai este vorba de "este acest e-mail din afara rețelei mele?", ci de "este această solicitare cu adevărat de la banca mea, chiar dacă arată ca atare?". Această mentalitate contracarează direct atacurile de inginerie socială bazate pe AI, care exploatează încrederea umană.

Acest principiu este fundamental pentru navigarea în peisajul amenințărilor bazate pe AI. El dă putere indivizilor să fie sceptici și proactivi, mai degrabă decât victime reactive. Depășește simpla instrucțiune "nu faceți clic pe linkuri suspecte" și se extinde la "verificați toate solicitările neașteptate".

Puterea Straturilor de Protecție: Apărare în Adâncime

Pentru a proteja datele și sistemele, este necesară implementarea mai multor straturi de protecție, fiecare consolidându-se reciproc. Această abordare, cunoscută sub numele de "apărare în adâncime", include elemente precum securitatea perimetrală, securitatea endpoint-urilor (dispozitivelor), securitatea rețelei, securitatea datelor, întărirea sistemelor și autentificarea multi-factor (MFA).

Aplicabilitatea pentru indivizi este directă: aceasta înseamnă combinarea diferitelor măsuri de securitate. De exemplu, utilizarea de parole puternice împreună cu MFA, menținerea software-ului actualizat împreună cu realizarea de copii de rezervă regulate, și conștientizarea riscurilor de phishing împreună cu utilizarea software-ului de securitate. Nicio singură măsură de apărare nu este infailibilă.

Necesitatea redundanței și a unei securități holistice pentru reziliență este evidentă. Faptul că atacurile devin tot mai sofisticate și exploatează diverși vectori implică faptul că un singur punct de eșec poate duce la compromiterea sistemelor. Dacă un strat de apărare cedează (de exemplu, un utilizator cade într-o capcană de phishing), alte straturi (cum ar fi MFA, software-ul actualizat sau copiile de rezervă) pot totuși preveni sau atenua daunele.

Acest principiu subliniază că securitatea cibernetică nu este o soluție unică, ci un efort continuu, cu multiple fațete. Încurajează indivizii să adopte o abordare cuprinzătoare, înțelegând că fiecare măsură de securitate contribuie la reziliența generală, mai degrabă decât să caute o singură "soluție magică".

IV. Practici Esențiale de Siguranță Cibernetică pentru Toți

Autentificare Robustă: Parole, MFA și Viitorul Passkey-urilor

Autentificarea este prima linie de apărare a identității digitale. Este esențial să se creeze și să se gestioneze parole puternice, care să fie lungi, complexe și unice pentru fiecare cont. Utilizarea unui manager de parole este o practică recomandată, deoarece ajută la gestionarea parolelor complexe fără a fi nevoie să le memorați sau să le notați.

Beneficiile autentificării multi-factor (MFA) sunt incontestabile. MFA este esențială pentru toate conturile de utilizator, adăugând un strat suplimentar de verificare pe lângă parolă, cum ar fi un cod trimis pe telefon sau o confirmare printr-o aplicație. Aceasta adaugă straturi de verificare pentru a preveni accesul neautorizat, chiar dacă parola este compromisă.

Viitorul Passkey-urilor

Passkey-urile sunt considerate de experții în securitate cibernetică drept tehnologia de autentificare destinată să înlocuiască parolele. Dezvoltate de FIDO Alliance, o asociație dedicată creării de modele de autentificare fără parolă, passkey-urile reprezintă un salt semnificativ în securitatea digitală.

Modul lor de funcționare este bazat pe criptografie asimetrică: la înregistrarea unui serviciu online care acceptă passkey-uri, sunt generate două chei – una publică și una privată. Cheia publică este stocată pe serverul site-ului web, în timp ce cheia privată este stocată în siguranță pe dispozitivul utilizatorului (ex: smartphone, laptop). Ambele chei sunt utilizate pentru a autentifica utilizatorul la conectare.

Passkey-urile sunt superioare parolelor din mai multe motive:

● Securitate sporită: Sunt considerate o formă de autentificare mai sigură și mai convenabilă decât parolele.

● Rezistență la phishing: Passkey-urile sunt concepute pentru a fi rezistente la atacurile de phishing. Ele nu pot fi furate de pe un dispozitiv de către un actor malițios și nu pot fi interceptate sau utilizate fără dispozitivul înregistrat. Acest aspect este crucial în contextul creșterii atacurilor de phishing avansate, propulsate de AI.

● Criptografie robustă: Spre deosebire de parole, care folosesc șiruri de caractere text simplu, passkey-urile utilizează chei criptografice generate de sistem, care sunt mult mai dificil de compromis. Fiecare pereche de chei publică și privată este unică.

● Comoditate: Utilizatorul nu trebuie să-și reseteze un passkey dacă uită parola contului, iar procesul de conectare este rapid și fără introducere manuală. Acest lucru reduce povara gestionării parolelor complexe și riscul de a le uita sau refolosi.

Adoptarea passkey-urilor este încă în stadii incipiente, dar se extinde rapid. Platforme majore precum Amazon, PayPal, Nintendo, Shopify și GitHub le acceptă deja. Atât dispozitivele iOS, cât și cele Android au adăugat suport pentru passkey-uri terțe în 2023, permițând utilizatorilor să le stocheze și să le gestioneze pe telefoanele și tabletele lor. Mai mult, guvernul Regatului Unit a anunțat planuri de a implementa tehnologia passkey pe serviciile digitale GOV.UK în 2025, un pas semnificativ departe de verificarea bazată pe SMS și parolele tradiționale. Această mișcare este așteptată să îmbunătățească protecția împotriva amenințărilor cibernetice, cum ar fi phishing-ul și furtul de credențiale, reducând în același timp costurile operaționale.

Această evoluție semnalează o iminentă învechire a parolelor și o trecere către autentificarea legată de hardware, rezistentă la phishing. Faptul că passkey-urile sunt poziționate ca "viitorul" și "noua normalitate" și că beneficiul lor cheie este rezistența la phishing contracarează direct amenințările tot mai mari de inginerie socială bazate pe AI. Adoptarea lor de către companii tehnologice majore și guverne indică o schimbare fundamentală în modul în care indivizii se vor autentifica online.

Deși parolele puternice și MFA rămân cele mai bune practici actuale, este important ca indivizii să fie educați cu privire la passkey-uri ca fiind următorul pas în securitatea cibernetică personală. Aceasta îi pregătește pentru viitoarele metode de autentificare și evidențiază o apărare tehnologică semnificativă împotriva celui mai răspândit vector de atac (phishing). De asemenea, implică o reducere a efortului necesar pentru utilizatori în memorarea parolelor complexe, făcând securitatea mai accesibilă.

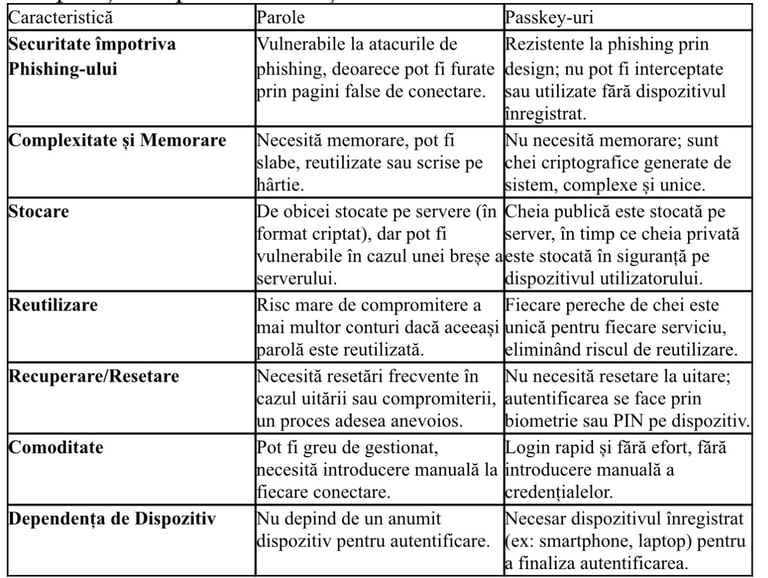

Tabelul de mai jos ilustrează avantajele passkey-urilor în comparație cu parolele tradiționale.

Menținerea Instrumentelor Digitale Actualizate

Actualizările de sistem sunt un scut esențial împotriva amenințărilor de securitate cunoscute. Companiile de software lansează patch-uri pentru a remedia vulnerabilitățile și breșele de securitate descoperite. Software-ul neactualizat, sistemele configurate incorect și slăbiciunile cunoscute sunt ținte frecvente pentru actorii amenințărilor.

Practicile recomandate pentru a menține instrumentele digitale actualizate includ:

● Activarea actualizărilor automate ori de câte ori este posibil.

● Alocarea unui timp lunar pentru actualizări manuale, asigurându-vă că niciun software nu este omis.

● Menținerea unui inventar al tuturor programelor software utilizate.

● Actualizarea și patch-uirea regulată a sistemelor pentru a preveni exploatarea vulnerabilităților cunoscute.

Această apărare "pasivă" este, de fapt, o strategie activă de atenuare. În timp ce o mare parte a securității cibernetice se concentrează pe comportamentul activ al utilizatorului (de exemplu, a nu face clic pe linkuri), actualizările software reprezintă o apărare fundamentală care contracarează direct exploatarea vulnerabilităților. Creșterea vulnerabilităților exploatate activ face acest aspect și mai critic. Automatizarea actualizărilor reduce efortul cognitiv pentru indivizi, făcând o practică de securitate crucială mai ușor de menținut.

Această abordare subliniază că securitatea nu se referă doar la ceea ce face utilizatorul, ci și la ceeaace dispozitivele fac pentru utilizator atunci când sunt configurate corect.

Protejarea Datelor Tale: Backup și Criptare

Protejarea datelor este o componentă esențială a securității cibernetice, iar strategiile de backup și criptare joacă un rol vital.

Importanța backup-ului: Copiile de rezervă sunt cruciale pentru recuperarea rapidă în cazul unui eveniment neprevăzut, cum ar fi o defecțiune hardware, un atac ransomware sau o eroare umană. Fără copii de rezervă, pierderea datelor poate fi permanentă și devastatoare. Pentru a asigura o protecție solidă, este recomandată regula 3-2-1 pentru backup:

● Păstrați 3 copii ale datelor dumneavoastră.

● Stocați-le pe 2 tipuri diferite de stocare (ex: hard disk extern și cloud).

● Păstrați 1 copie într-o locație externă (off-site), separată fizic de celelalte.

Criptarea: Criptarea este procesul de transformare a datelor într-un format codificat, inaccesibil fără o cheie de decriptare. Este fundamental să se cripteze datele sensibile, atât "în repaus" (stocate pe un dispozitiv), cât și "în tranzit" (transmise prin rețea). Criptarea protejează informațiile chiar dacă un atacator reușește să obțină acces la ele.

Aceste măsuri contribuie la reziliența datelor ca apărare supremă împotriva pierderii datelor și a extorcării. Scopul principal al ransomware-ului este de a bloca accesul la date. Creșterea tacticilor de extorcare dublă și triplă adaugă amenințarea divulgării datelor. Copiile de rezervă contracarează direct aspectul "negării accesului", permițând recuperarea fără a plăti răscumpărarea. Criptarea protejează datele chiar dacă acestea sunt exfiltrate, limitând impactul divulgării.

Această secțiune depășește prevenirea atacurilor, concentrându-se pe atenuarea impactului acestora. Indivizii sunt împuterniciți cu cunoștințele că, chiar dacă sunt compromiși, pot recupera și proteja confidențialitatea datelor dacă au luat aceste măsuri fundamentale. Se schimbă mentalitatea de la "dacă se întâmplă un atac" la "când se întâmplă un atac, cum minimizez daunele?".

Comportament Online Inteligent: Recunoașterea și Evitarea Înșelătoriilor

În mediul digital actual, unde înșelătoriile devin tot mai sofisticate, adoptarea unui comportament online inteligent este vitală. Recunoașterea semnelor de avertizare pentru phishing și deepfake-uri, așa cum sunt detaliate în tabelul din secțiunea anterioară, este un prim pas crucial.

Sfaturi generale pentru un comportament online sigur includ:

● Verificați înainte de a acționa: Dacă primiți un e-mail, un mesaj text sau un apel telefonic neașteptat, chiar dacă pare legitim, nu faceți clic pe linkuri și nu partajați informații. În schimb, contactați organizația direct, folosind un număr de telefon sau un site web verificat, nu pe cel furnizat în mesajul suspect.

● Organizațiile legitime rareori cer acțiune instantanee fără a oferi timp pentru verificare.

● Căutați formulări ciudate, salutări generice (de exemplu, "Stimate client" în loc de numele dumneavoastră) sau inconsecvențe subtile în branding.

● Educați-vă continuu despre tehnologia deepfake și alte metode de înșelăciune.

● Participați la programe de conștientizare a securității cibernetice și efectuați teste de phishing simulate pentru a vă menține vigilența.

Această abordare subliniază primatul gândirii critice umane într-un peisaj de înșelăciune bazat pe AI. Cu AI care face escrocheriile practic imposibil de distins de comunicările legitime, filtrele tehnice singure sunt insuficiente. Accentul se mută pe capacitatea umană de a evalua critic situațiile, de a pune la îndoială urgența și de a verifica independent informațiile. Aceasta este o contramăsură directă la "vulnerabilitatea umană" exploatată de phishing-ul bazat pe AI.

Educația în securitate cibernetică trebuie să depășească memorarea indicatorilor de amenințare și să cultive un scepticism profund și un obicei de verificare independentă în toate interacțiunile digitale. Aceasta este abilitatea cea mai crucială pentru toate vârstele în peisajul actual al amenințărilor.

Protejarea Informațiilor Personale (în special datele vocale/video)

În era deepfake-urilor și a clonării vocale, informațiile personale, în special datele vocale și video, au căpătat o nouă valoare pentru atacatori. Riscurile partajării publice a acestor date sunt semnificative. Postarea de videoclipuri vocale clare pe platforme publice (cum ar fi YouTube sau Reels), trimiterea de mesaje vocale pe aplicații nesecurizate sau participarea la tendințe online care înregistrează și partajează vocea sunt practici riscante. Aceste date pot fi utilizate de infractori pentru a antrena algoritmi de AI și a crea clonări vocale generate de AI.

Pentru a minimiza aceste riscuri, se recomandă următoarele sfaturi:

● Evitați partajarea publică a înregistrărilor vocale sau video personale.

● Utilizați setările de confidențialitate ale platformelor și aplicațiilor pentru a restricționa cine poate vizualiza sau auzi conținutul dumneavoastră.

● Educați membrii familiei, în special copiii și seniorii, despre escrocheriile bazate pe clonarea vocală și deepfake.

● Creați un cuvânt de cod privat sau o întrebare de verificare cu membrii familiei pentru a confirma autenticitatea apelurilor în situații de urgență.

Această abordare subliniază valoarea neprevăzută a datelor personale ca material de antrenament AI pentru atacatori. Riscul de a partaja public vocea sau videoclipurile este direct legat de clonarea vocală AI și deepfake-uri. Aceasta implică faptul că partajarea publică, aparent inofensivă, a mediilor personale poate fi colectată și utilizată pentru a crea escrocherii extrem de eficiente și personalizate. Datele nu sunt doar furate pentru furtul de identitate; ele sunt folosite ca materie primă pentru a genera noi atacuri.

Indivizii trebuie să înțeleagă că amprenta lor digitală, în special în ceea ce privește vocea și imaginea, are o nouă valoare, neprevăzută, pentru atacatori. Conceptul de "setări de confidențialitate" devine primordial, iar o reevaluare a ceea ce este partajat public online este necesară, în special pentru utilizatorii mai tineri care ar putea să nu înțeleagă aceste implicații pe termen lung.

V. Ce Facem Când Lucrurile Merg Prost: Răspunsul la Incidente și Cui Să Vă Adresați

Chiar și cu cele mai bune măsuri preventive, incidentele cibernetice pot apărea. Recunoașterea timpurie și un răspuns structurat sunt esențiale pentru a minimiza daunele.

Recunoașterea unui Incident Cibernetic

Semnele unui incident cibernetic pot include activități neobișnuite pe rețea sau pe dispozitive, cum ar fi încercări de conectare neautorizate, fișiere criptate cu extensii necunoscute, sau performanță drastic redusă a sistemului. O monitorizare atentă a comportamentului dispozitivelor și a conturilor poate ajuta la detectarea timpurie.

Pași Imediati de Urmat

Atunci când un incident este identificat, acțiunea rapidă este crucială pentru a minimiza impactul. Pașii de bază includ:

● Conținerea incidentului: Izolați sistemele afectate pentru a preveni răspândirea daunelor. Aceasta poate însemna deconectarea de la internet sau izolarea dispozitivului afectat.

● Eradicarea amenințării: Eliminați cauza principală a incidentului, cum ar fi ștergerea malware-ului sau eliminarea accesului neautorizat.

● Recuperarea sistemelor: Restaurați sistemele și datele afectate, utilizând copiile de rezervă.

● Planificare și comunicare: Organizațiile ar trebui să aibă un plan pentru notificarea clienților și angajaților ale căror date ar putea fi în pericol, pentru menținerea operațiunilor de afaceri și pentru raportarea atacului către autoritățile competente. Chiar și pentru indivizi, a ști cui să te adresezi este vital.

● Revizuire post-incident: După rezolvarea incidentului, este esențial să se efectueze o revizuire pentru a identifica lecțiile învățate și a îmbunătăți planurile și procedurile de răspuns la incidente.

Raportarea Incidentelor și Cui Să Vă Adresați

Fiecare țară are un organism național specializat în securitatea cibernetică și răspunsul la incidente, cum ar fi un CSIRT (Computer Security Incident Response Team). Acestea au responsabilități în prevenirea, analiza, identificarea și reacția la incidentele cibernetice, precum și în elaborarea și distribuirea politicilor publice pentru prevenirea și contracararea incidentelor în infrastructurile cibernetice naționale.

Aceste organisme oferă adesea servicii de raportare a vulnerabilităților, dedicate atât profesioniștilor în securitate cibernetică, cât și cetățenilor care doresc să raporteze o vulnerabilitate identificată într-un serviciu sau sistem informatic public. Ele acționează ca punct de contact și parte terță neutră, intermediind contactul și coordonarea între raportorul vulnerabilității și proprietarul/producătorul sistemului, cu scopul de a construi încredere și de a identifica soluții. De asemenea, se angajează să protejeze confidențialitatea informațiilor furnizate în rapoarte.

Pentru a raporta o vulnerabilitate, este necesar să furnizați anumite informații, inclusiv detalii despre vulnerabilitate și sistemul afectat, precum și datele dumneavoastră de contact. Este important să urmați procedurile specifice ale autorității competente din țara dumneavoastră.

Importanța unui răspuns structurat, chiar și pentru indivizi, și rolul autorităților naționale este crucială. Cadrul NIST include funcțiile "Răspundeți" și "Recuperați", iar companiile sunt sfătuite să aibă un plan de răspuns la incidente. Deși indivizii nu au nevoie de un "plan" formal, principiile se aplică: acțiune rapidă, izolare (de exemplu, deconectarea de la internet) și recuperare (utilizarea copiilor de rezervă). Existența unui astfel de organism național oferă un canal formal pentru raportarea vulnerabilităților, ceea ce, deși este în primul rând pentru profesioniști, semnalează o infrastructură națională de sprijin în securitatea cibernetică.

Această secțiune mută accentul de la prevenție la reziliență. Ea îi învață pe indivizi că un atac nu este sfârșitul, ci o problemă care trebuie gestionată. Cunoașterea cui să contactezi (cum ar fi autoritățile competente pentru vulnerabilități sau forțele de ordine locale pentru fraudă) oferă o plasă de siguranță crucială și contribuie la ecosistemul mai larg de securitate cibernetică prin furnizarea de informații despre amenințări.

VI. Cultivarea unei Mentalități "Securitatea pe Primul Loc"

Securitatea cibernetică nu este o destinație, ci o călătorie continuă. Într-un peisaj al amenințărilor în permanentă schimbare, cultivarea unei mentalități "securitatea pe primul loc" este esențială pentru protecția pe termen lung.

Învățare Continuă și Conștientizare

Securitatea cibernetică este un proces continuu, nu un eveniment unic. Amenințările evoluează rapid, iar ceea ce este sigur astăzi ar putea să nu mai fie mâine. Programele regulate de instruire și conștientizare sunt vitale pentru a menține cunoștințele la zi. Este important să se încurajeze raportarea preocupărilor legate de securitate, creând un mediu în care oamenii se simt confortabil să semnaleze activități suspecte fără teamă de repercusiuni. Obiceiurile bune de securitate necesită timp pentru a se dezvolta și trebuie consolidate printr-un proces continuu, nu printr-o singură sesiune de instruire.

Discuții în Familie și Cuvinte de Cod

Deoarece riscul cibernetic a devenit o preocupare universală, securitatea cibernetică este o responsabilitate împărtășită în cadrul unei gospodării. Este esențial să se educe membrii familiei, inclusiv copiii și seniorii, despre escrocheriile online și pericolele deepfake-urilor și clonării vocale. O modalitate eficientă de a verifica autenticitatea apelurilor sau mesajelor urgente este crearea unui cuvânt de cod privat sau a unei întrebări de verificare cu membrii familiei pentru situații de urgență. Această practică simplă poate preveni manipularea emoțională în cazul unor apeluri false de urgență. De asemenea, este important ca fiecare membru al familiei să înțeleagă riscurile personale și rolul crucial pe care îl joacă în menținerea securității întregii gospodării.

Această abordare subliniază securitatea cibernetică ca o responsabilitate familială partajată și o călătorie de învățare continuă. Cerința unui ghid "pentru toate vârstele" și accentul pe conștientizarea familială și instruire evidențiază că securitatea cibernetică este un efort colectiv în cadrul unei gospodării. Evoluția rapidă a amenințărilor înseamnă că informațiile de astăzi ar putea fi depășite mâine. Aceasta necesită o mentalitate de învățare continuă și adaptare.

Această realitate subliniază că securitatea cibernetică este o schimbare culturală, nu doar una tehnică. Încurajează comunicarea deschisă despre riscuri online în cadrul familiilor și comunităților, transformând securitatea într-o practică colaborativă și evolutivă, mai degrabă decât o povară individuală.

VII. Concluzie: Spre un Viitor Digital Mai Sigur

Peisajul digital din 2024-2025 este marcat de o evoluție rapidă a amenințărilor cibernetice, propulsată în mare măsură de inteligența artificială. De la atacuri ransomware sofisticate, care nu mai vizează doar criptarea datelor, ci și extorcarea prin divulgarea acestora, la malware invizibil și campanii de inginerie socială bazate pe deepfake-uri și clonări vocale, fiecare individ cu o prezență online este o țintă potențială. Această democratizare a riscului cibernetic transformă securitatea personală într-o abilitate de viață fundamentală, esențială pentru navigarea sigură în lumea digitală.

În fața acestor provocări, adoptarea unei mentalități de "zero încredere" – "niciodată nu ai încredere, întotdeauna verifică" – este primordială. Aceasta înseamnă o evaluare critică a tuturor interacțiunilor digitale și verificarea independentă a solicitărilor neașteptate. Apărarea în adâncime, prin combinarea mai multor straturi de protecție (autentificare robustă, actualizări constante, copii de rezervă și criptare), devine o necesitate pentru a asigura reziliența. Viitorul autentificării, prin passkey-uri rezistente la phishing, promite o securitate sporită și o experiență mai simplă pentru utilizatori, marcând o schimbare semnificativă față de dependența de parole.

Protejarea informațiilor personale, în special a datelor vocale și video, capătă o importanță deosebită, având în vedere că acestea pot fi folosite ca material de antrenament pentru atacurile bazate pe AI. În cele din urmă, un răspuns structurat la incidente și cunoașterea rolului autorităților naționale oferă o plasă de siguranță crucială.

Securitatea cibernetică este o responsabilitate partajată, care necesită vigilență, practici inteligente și o învățare continuă. Prin înțelegerea amenințărilor și aplicarea pașilor practici prezentați în acest ghid, indivizii de toate vârstele pot naviga în lumea digitală cu mai multă siguranță și încredere. Este o invitație la a fi proactiv, a comunica deschis despre riscuri în familie și comunitate, și a contribui la un viitor digital mai sigur pentru toți.

© 2025. I.P. Centrul pentru Inovaţie în Securitatea Cibernetică